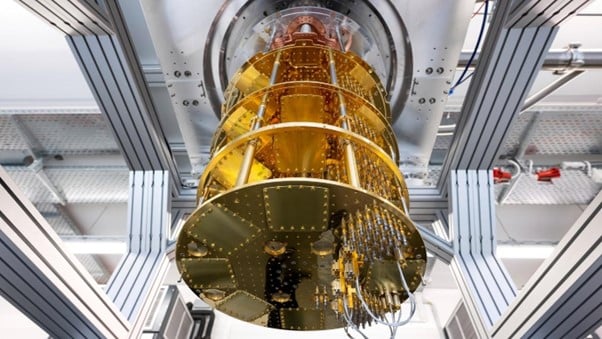

SVEN HOPPE / PICTURE-ALLIANCE / DPA / AP IMAGES

What are quantum-resistant algorithms—and why do we need them?

‘양자저항 알고리즘’이란 무엇이고, 우리에게 그것이 필요한 이유는?

양자컴퓨터가 강력해지면 현재 우리를 안전하게 보호하는 암호화 알고리즘을 깨뜨릴 수 있다. 이러한 상황에 대비하기 위해서 새로운 암호화 알고리즘을 찾는 작업이 추진되고 있다.

암호화 알고리즘은 온라인에서 우리의 사생활을 보호해주고, 안전한 정보 전송을 가능하게 해준다. 하지만 전문가들 중에서는 양자컴퓨터가 언젠가 이러한 암호화 알고리즘을 깨뜨려서 우리를 해커와 사기꾼들의 공격에 무방비로 당하게 만들까 봐 걱정하는 사람이 많다. 그리고 실제로 그러한 양자컴퓨터가 사람들이 생각하는 것보다 우리 곁에 더 가까이 다가와 있을지도 모른다.

우리가 이런 가장 강력한 성능의 양자컴퓨터에도 맞설 수 있는 새로운 유형의 알고리즘을 설계하기 위한 작업에 몰두하고 있는 이유가 이 때문이다.

암호화 알고리즘의 역할은?

암호화 알고리즘은 읽을 수 있는 데이터를 읽을 수 없는 비밀 형태로 변환하여 개방된 인터넷에서 안전하게 공유될 수 있게 해준다. 이러한 알고리즘은 웹사이트의 트래픽이나 이메일 콘텐츠 같은 모든 유형의 디지털 통신을 보호하는 데 사용되며, 웹의 기본 개인정보 보호, 신뢰, 보안에 필수적이다. 현재 널리 사용되는 표준 암호화 알고리즘에는 대칭키(symmetric-key)와 공개키(public-key) 알고리즘이 있다.