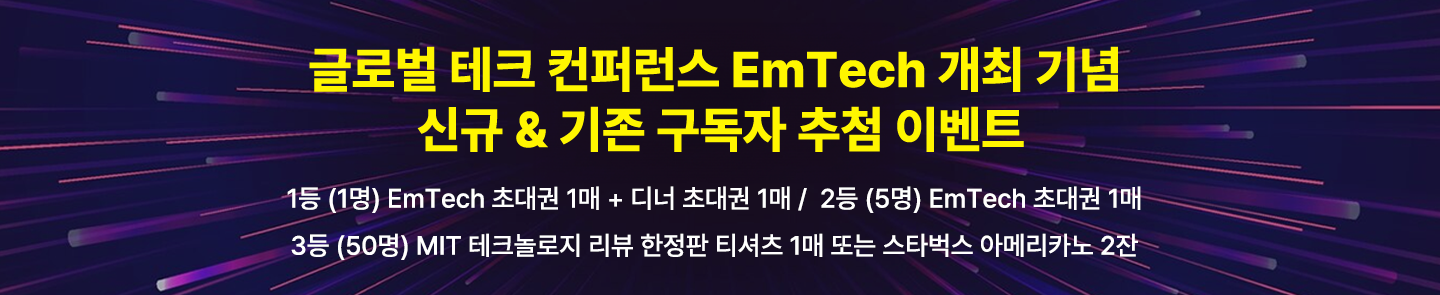

대회의 우승을 차지한 쾨퍼르와 알케마더의 모습

ZERO DAY INITIATIVE

These hackers showed just how easy it is to target critical infrastructure

국가 중요 시설, 얼마나 쉽게 해킹당할 수 있나

4월에 열렸던 해킹 대회 ‘폰투온’에서 네덜란드 연구원 두 명이 전 세계 전력망과 가스관 등을 제어하는 소프트웨어를 해킹하여 우승을 차지했다. 이들의 말에 따르면 이번 해킹은 이들이 지금까지 시도한 해킹 중에 가장 쉬운 작업이었다.

단 쾨퍼르(Daan Keuper)는 이전에도 밝은 스포트라이트 아래에서 해킹에 도전한 적이 있다.

2012년 그는 세계 최대의 해킹 대회 ‘폰투온(Pwn2Own)’ 중앙 무대에서 아이폰 신제품을 해킹하여 3만 달러의 상금을 받았다. 2018년에 쾨퍼르와 그의 동료 테이스 알케마더(Thijs Alkemade)는 호기심으로 자동차를 해킹했고, 지난해에는 팬데믹으로 인해 널리 사용되고 있는 화상회의 소프트웨어와 코로나 앱을 해킹하기도 했다.

그리고 이번 4월 말에 두 사람은 전 세계 중요 인프라 운영에 사용되는 소프트웨어를 해킹하는 데 성공하면서 이번 폰투온 대회 우승 트로피와 함께 상금 9만 달러를 손에 넣었다.

네덜란드 출신의 두 연구원은 이번 해킹이 자신들이 지금까지 했던 해킹 중에서 가장 간단했다고 밝혔다.

쾨퍼르는 “산업 제어용 시스템은 여전히 보안이 매우 취약하다”고 설명했고, 알케마더는 이에 동의하며 “다른 것보다 해킹이 훨씬 간단했다”고 덧붙였다.

사람들이 마이애미에서 열린 이번 폰투온 대회 무대에서 이 두 사람이 중요한 산업용 소프트웨어를 해킹하는 장면을 보고 있던 바로 그때, 미국과 동맹국들은 러시아 해커들이 전력망, 원자로, 상수도 등 중요 인프라를 해킹할 가능성이 크다고 경고하고 있었다. 지난 4월 중순에는 러시아의 한 해킹 집단이 우크라이나의 전력망을 해킹하려고 시도하다가 붙잡혔고 또 다른 해킹 집단은 중요한 산업 시스템을 교란하려고 하다가 발각되기도 했다.